Webアプリ脆弱性診断

Webアプリ脆弱性診断サービスで、脆弱性の検査から必要な対策のご提案までサポート

1.脆弱性診断の必要性と目的

Webサイトからの情報の漏洩や改ざん、サービス停止等の被害の防止

- インターネットでサービスを提供している企業のWebサイトやサーバー・ネットワークの脆弱性を狙った攻撃、情報流出等のセキュリティ事故は後を絶ちません。

- Webアプリケーションの設計・開発の不備による脆弱性や サーバー・ネットワークの脆弱性を放置した場合、機密情報や個人情報の流出を招き、 企業の継続にかかわる重大な問題へ発展したり、被害を受ける可能性があります。

- サイトや企業の大小に関わらず、攻撃者は脆弱性のある弱いサイトを標的としてきます。 また、脆弱性のある弱いサイトは他のサイトへの攻撃の踏み台にされ、他のサイトに被害をもたらす可能性もあります。

- Webアプリケーションやサーバー・ネットワークの脆弱性診断を実施し、診断結果を基にした適切な対策を施す事で、 セキュリティ事故の発生を未然に防ぎ、セキュリティ事故が発生した場合でも影響を最小限に抑える事ができます。

脆弱性診断をおすすめするタイミング

Webサイトのリリース、または改修時

- Webサイトリリース、Webサイト改修の際に、アプリケーションやインフラ環境に脆弱性がないかをチェックいたします。

稼働中のWebサイトへの定期チェック

- 稼働中Webサイトのアプリケーションやインフラ環境が最新のセキュリティや脆弱性に対応したものとなっているかをチェックいたします。

2.脆弱性診断の種類と概要

(1)Webアプリケーション脆弱性診断

Webアプリケーションの設計・開発の不備による情報の漏洩や改ざん、サービス停止等の被害が想定される問題点がないかを調査いたします。

- Webアプリケーションの画面入力項目からデータベースを不正操作して情報を抽出できるかどうかの調査

Webアプリケーションのデータベース 画面入力項目からのデータベースへの不正アクセスとコマンド実行可否の調査

(SQLインジェクション) - 画面入力項目への悪意のあるスクリプト埋め込み可否の調査

(クロスサイトスクリプティング等) - HTTPリクエストヘッダへの不正パラメータ設定可否の調査

(HTTPヘッダインジェクション) - 等々

(2)ネットワーク脆弱性診断

Webアプリケーションのインフラ環境(サーバーやルーター等)の設定の不備により、サーバーやネットワーク内への侵入の被害が想定される問題点がないかを調査いたします。

- サーバーやルーターで不要もしくは脆弱なサービス/ポートの起動の有無の調査

- 既知の脆弱性が存在するOSやサーバーアプリケーションの使用の調査

- サーバーへの脆弱なパスワード設定の調査

- 等々

3.診断対象となる脆弱性

- 診断対象のWebアプリケーションが持つ機能や特性に基づいて、検査対象の脆弱性や診断範囲をお客様とご相談の上決定いたします。

例)主要なWebアプリケーションの脆弱性

| 脆弱性 | 想定される被害 |

|---|---|

| SQLインジェクション | Webサイトの入力項目から不正なコードを入力される事で、データベースを操作されて機密情報や個人情報が流出する危険性があります。 |

| OSコマンドインジェクション | Webアプリケーション経由でサーバーのOSコマンドを実行される事で、サーバー上の情報が流出したり、サーバーが操作されて業務に支障をきたす危険性があります。 |

| パス名パラメータ名の未チェック/ディレクトリトラバーサル | 非公開もしくはアクセス権のないサーバー上のディレクトリにアクセスされる事で、重要なファイルを閲覧もしくは改ざんされたり、システムアカウントを盗まれる危険性があります。 |

| セッション管理の不備 | 他のユーザーになりすましてWebアプリケーションにログインされる事で、クレジットの不正利用等の本人の意図しない処理をされる危険性があります。 |

| クロスサイトスクリプティング | Webサイトに不正なスクリプトを埋め込まれる事で、個人情報を収集されてサービスを不正利用されたり、フィッシング詐欺サイトへ誘導される危険性があります。 |

| クロスサイトリクエストフォージェリ | 正常ルートでない他サイト経由でWebサイトへリクエストを送信されてしまう事で、Webサイト上で本人の意図しない処理が勝手に行われる危険性があります。 |

| HTTPヘッダインジェクション | HTTPヘッダを書き換えられる事で、本人になりすましてサービスを不正利用されたり、詐欺サイト等へ誘導される危険性があります。 |

| メールヘッダインジェクション | メール送信機能において任意の宛先追加等、メールヘッダーを不正に追加される事で、メールの内容や情報が流出する危険性があります。 |

| クリックジャッキング | 悪意のある透明な他のサイトからWebサイトを呼び出される事で、知らない内に利用者の意図しない動作をされる危険性があります。 |

| アクセス制御や認可制御の欠陥 | Webサイトへのログイン認証を回避されてサイトに侵入されたり、なりすましにより本来権限のないユーザに機能を実行される危険性があります。 |

4.弊社脆弱性診断サービスの方法、内容

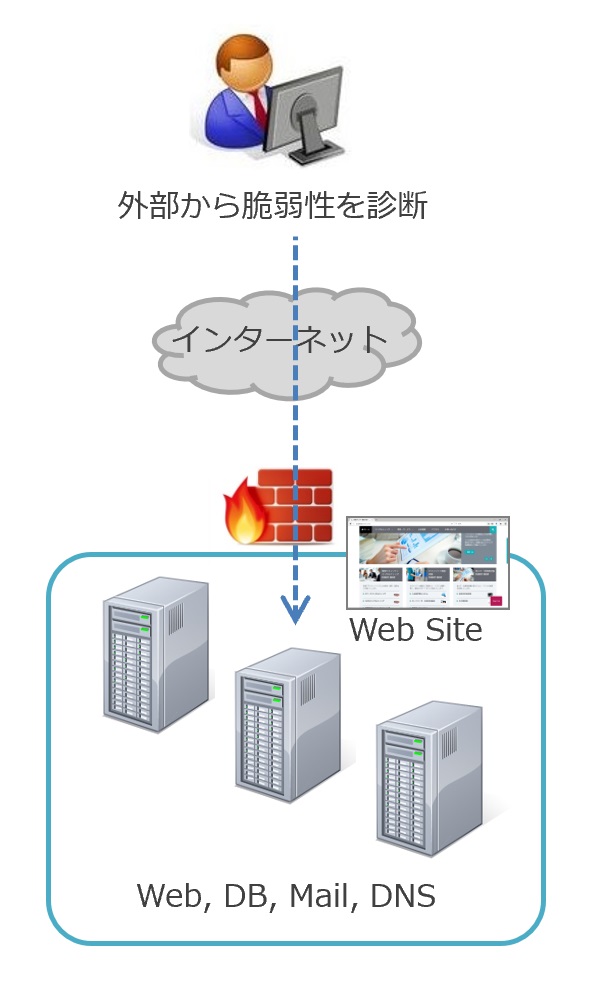

(1)脆弱性診断の方法

- お客様のWebアプリケーションに対し、弊社内からインターネット経由でアクセスし、ツールおよび手動で診断を実施いたします。

- ツールによる自動診断と手動診断を組み合わせる事で、幅広い脆弱性を網羅的かつ詳細に診断する事が可能となります。

(2)脆弱性診断の流れ

- 脆弱性診断の対象サイト・インフラ、診断対象脆弱性、診断日程等のご相談

- 脆弱性診断内容の決定、御見積の提出

- 脆弱性診断の準備 ※1

- 脆弱性診断実施・診断結果のご報告

- 発見した脆弱性に対する対応箇所の再診断、最終診断結果レポートの提出

※1 ネットワーク、サーバ等、プラットフォーム管理元への脆弱性診断実施の事前許可等。

| STEP1: | Webアプリケーションとサーバーやネットワーク等のインフラも含めて、攻撃者の観点から様々な種類のシステムの脆弱性項目を検査いたします。 (診断範囲、診断項目はお客様とご相談の上決定いたします。) |

|---|---|

| STEP2: | 診断の結果検出されたそれぞれの脆弱性に対し、危険度や緊急度、必要な対策等をご報告いたします。 |

| STEP3: | 診断の結果検出された脆弱性に対して施された対策が、有効であるかの再評価をいたします。 |

(3)脆弱性診断結果のご報告内容

- 報告書では脆弱性診断の概要や診断対象、診断の結果検出した脆弱性の詳細情報等をまとめてご報告いたします。

脆弱性診断の内容

| 診断対象 | ○○システム |

|---|---|

| 診断期間 | YYYY年MM月DD日 ~ YYYY年MM月DD日 |

| 診断種別 | Webアプリケーション脆弱性診断 |

| 目的 | お客様のWebサイトの改修箇所に情報の漏洩や改ざん、サービス停止等の被害が想定される問題点がないかを確認。 |

| 診断方法 |

脆弱性診断ツールおよび手動での検査・診断。 診断は弊社内からインターネット経由で実施。 |

脆弱性診断対象の詳細

| No. | 診断対象画面(機能) | URL |

|---|---|---|

| 1 | ログイン | https://badsystem.com/ |

| 2 | ユーザ検索 | https://badsystem.com/searchuser |

| 3 | ユーザ登録 | https://badsystem.com/adduser |

| 4 | 入力内容確認 | https://badsystem.com/confirm |

| 5 | ファイルアップロード | https://badsystem.com/fileupload |

| ... | ... | ... |

脆弱性診断結果

| No. | 診断対象 | 危険度 | 深刻度 | コメント |

|---|---|---|---|---|

| 1 | ○○システム | 中 | レベル2 | 中危険度の脆弱性を1件発見いたしました。 上記1件の脆弱性に対して、施された対策が有効である事を確認いたしました。 |

※危険度と深刻度の定義は「補足2」を参照。

脆弱性診断結果の詳細

| No. | 診断項目 | 合計 | 発見箇所 | コメント |

|---|---|---|---|---|

| 1 | SQLインジェクション | 0 | ||

| 2 | クロスサイトスクリプティング | 1 | 新規ユーザ登録 入力内容確認 |

発見された脆弱性により、新規ユーザ登録の際に入力された個人情報が不正に取得される可能性があります。特殊文字のエスケープ処理によって対策が可能です。 |

| 3 | OSコマンドインジェクション | 0 | ||

| 4 | ディレクトリトラバーサル | 0 | ||

| 5 | セッション管理の不備 | 0 | ||

| ... | ... |

補足:脆弱性診断結果の評価について

- 弊社の診断結果の評価は財団法人地方自治情報センター(LASDEC)のウェブ健康診断仕様(平成22年度版)を参考に作成しています。

- 診断結果の評価は、脆弱性の「危険度」と脆弱性を利用した攻撃の影響度・範囲を表す「深刻度」の組み合わせによって表されます。 (例:一部の機密情報が漏洩する様な脆弱性が検出されたため、評価は「危険度 高」かつ「深刻度 レベル2」)

| 危険度 | 説明 |

|---|---|

| 高 |

悪用が容易で、機密情報漏洩、データの破壊や改ざん、サービスの停止等、直接的な被害が想定される問題です。 緊急に対策が必要です。 |

| 中 |

他の脆弱性と組み合わせる事で攻撃が可能となる脆弱性です。 場合によっては機密情報へのアクセスや情報の改ざん等の深刻な被害を受ける可能性があります。 緊急の対策が必要です。 |

| 低 |

直接被害に結びつく脆弱性ではないものの、攻撃者に対して攻撃に有用な情報を与えてしまう可能性があります。 対策を施す必要があります。 |

| なし | 脆弱な箇所は発見されませんでした。 |

| 深刻度 | 脆弱性に対して想定される脅威 |

|---|---|

| レベル3 |

全てのシステムが停止するようなサービス運用妨害、SQLインジェクション、OSコマンドインジェクション、任意の命令実行など。 |

| レベル2 |

クロスサイトスクリプティング、ディレクトリトラバーサル、一部のシステムが停止する様なサービス運用妨害等 |

| レベル1 |

|

- Webアプリケーション脆弱性診断の対象範囲や内容は、診断対象のアプリケーションの内容を確認させて頂き、お客様とご相談の上決定いたします。

- 脆弱性診断の種類、方法、価格等につきましてもお気軽にお問い合わせください。